YubiHSM 2 FIPS προσφέρει κρυπτογραφική προστασία διακομιστών, εφαρμογών και υπολογιστικών συσκευών.

YubiHSM KSP, PKCS # 11 και εγγενείς βιβλιοθήκες, FIPS 140-2 πιστοποιημένο.

Απόλυτη προστασία που δεν έχει παραβιατεί ποτέ.

Το YubiHSM 2 FIPS είναι μια λύση υλικού που αλλάζει όλη την διαδικασία για την προστασία των ριζικών κλειδιών της Αρχής έκδοσης πιστοποιητικών από την αντιγραφή από εισβολείς, κακόβουλα προγράμματα και κακόβουλους εσωτερικούς χρήστες.

Προσφέρει μοναδική σχέση οικονομικού κόστους και αποδοτικής ασφάλειας με την εύκολη εγκατάσταση, καθιστώντας την προσβάσιμη για κάθε επιχείρηση. Προσφέρει το υψηλότερο επίπεδο ασφάλειας για δημιουργία κρυπτογραφικών ψηφιακών κλειδιών, αποθήκευση και διαχείριση, για επιχειρήσεις που τρέχουν Microsoft Active Directory Certificate Services.

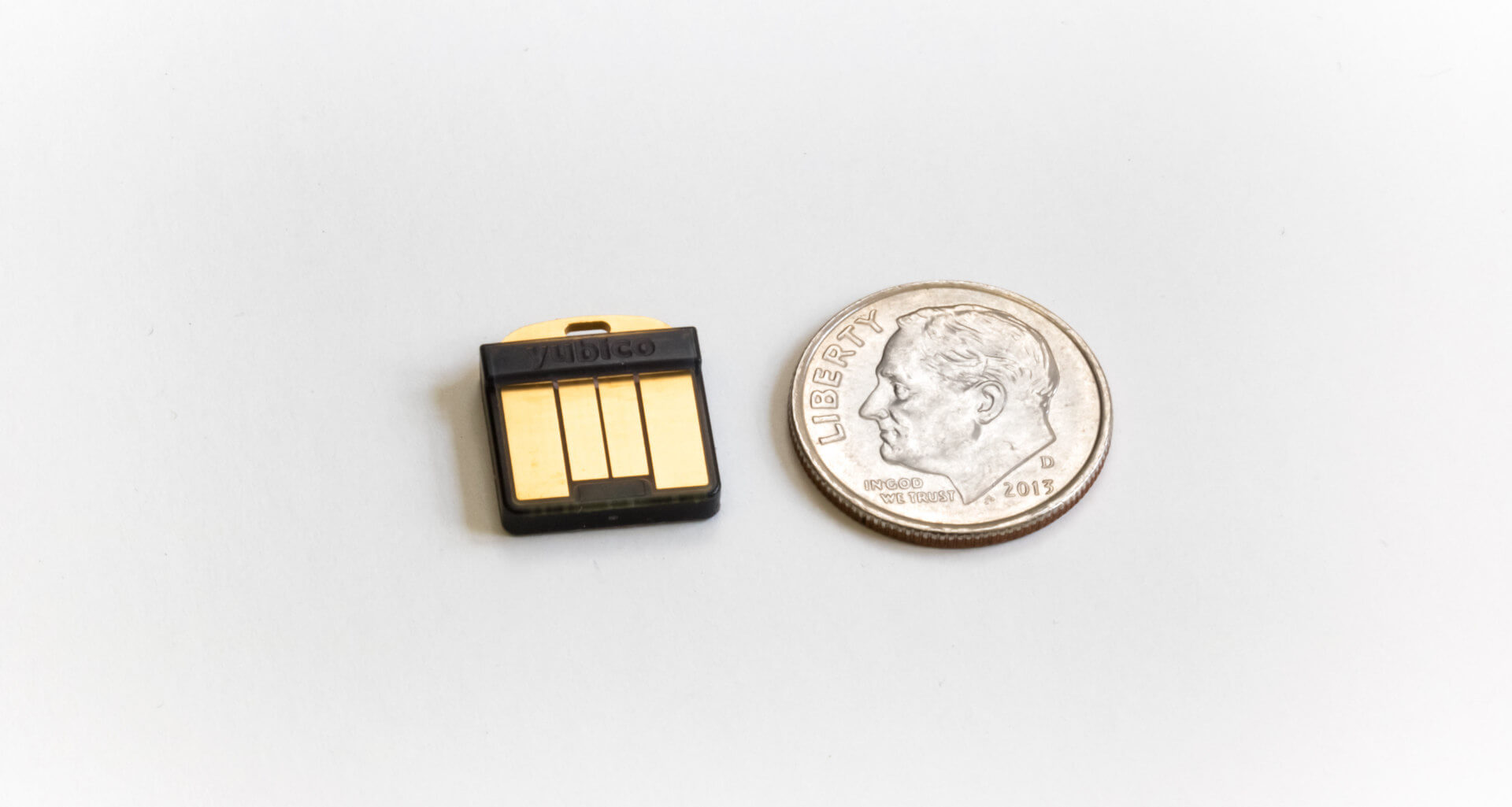

Οι δυνατότητες του είναι προσβάσιμες με την ενοποίηση με ένα ανοιχτό λογισμικό και μια ολοκληρωμένη εργαλειοθήκη ανάπτυξης λογισμικού (SDK) για ένα ευρύ φάσμα ανοιχτών πηγών και εμπορικών εφαρμογών. Η πιο συνηθισμένη περίπτωση χρήσης είναι η δημιουργία και η επαλήθευση ψηφιακών υπογραφών βάσει υλικού. Σε ειδικές περιπτώσεις χρήσης, όπως η εξασφάλιση ανταλλαγών κρυπτονομισμάτων και οι πύλες IoT είναι μερικά μόνο παραδείγματα για το πώς το μικρότερο HSM στον κόσμο μπορεί να εξασφαλίσει όλες τις σύγχρονες υποδομές.

Το YubiHSM 2 FIPS ασφαλίζει όλα τα κρυπτογραφικά κλειδιά σε ολόκληρο τον κύκλο ζωής τους από την ασφαλή δημιουργία κλειδιών, την βεβαίωση, την ασφαλή αποθήκευση κλειδιών, την ασφαλή διανομή κλειδιών, την ασφαλή δημιουργία αντιγράφων ασφαλείας κλειδιού έως ότου εξασφαλιστεί η καταστροφή κλειδιών, εάν χρειαστεί.

* Χρήση μόνο σε κρατικούς οργανισμούς/υπηρεσίες των Η.Π.Α.

* Εκτιμώμενος χρόνος παράδοσης: 25 μέρες

* Συνιστούμε την αγορά 2 κλειδιών ασφαλείας σε περίπτωση που κάποιο κλειδί χαθεί ή κλαπεί.

| Κατασκευαστής |

|---|

Χαρακτηριστικά

| Linux | CentOS 7 Debian 8 Debian 9 Debian 10 Fedora 28 Fedora 30 Fedora 31 Ubuntu 1404 Ubuntu 1604 Ubuntu 1804 Ubuntu 1810 Ubuntu 1904 Ubuntu 1910 |

| Windows | Windows 10 Windows Server 2012 Windows Server 2016 Windows Server 2019 |

| macOS | 10.12 Sierra 10.13 High Sierra 10.14 Mojave |

| Cryptographic interfaces (APIs) | Microsoft CNG (KSP) PKCS#11 (Windows, Linux, macOS) Native YubiHSM Core Libraries (C, python) |

| Cryptographic capabilities | Hashing: SHA-1, SHA-256, SHA-384, SHA-512 |

| RSA | 2048, 3072, and 4096 bit keys Signing using PKCS#1v1.5 and PSS Decryption using PKCS#1v1.5 and OAEP |

| Elliptic Curve Cryptography (ECC) | – Curves: secp224r1, secp256r1, secp256k1, secp384r1, secp521r, bp256r1, bp384r1, bp512r1, curve25519 – Signing: ECDSA (all except curve25519), EdDSA (curve25519 only) – Decryption: ECDH (all except curve25519) |

| Key wrap | Import and export using NIST AES-CCM Wrap at 128, 196, and 256 bits |

| Random numbers | On-chip True Random Number Generator (TRNG) used to seed NIST SP 800-90 AES 256 CTR_DRBG |

| Attestation | Asymmetric key pairs generated on-device may be attested using a factory certified attestation key and certificate, or using your own key and certificate imported into the HSM |

| Performance | RSA-2048-PKCS1-SHA256: ~139ms avg RSA-3072-PKCS1-SHA384: ~504ms avg RSA-4096-PKCS1-SHA512: ~852ms avg ECDSA-P256-SHA256: ~73ms avg ECDSA-P384-SHA384: ~120ms avg ECDSA-P521-SHA512: ~210ms avg EdDSA-25519-32Bytes: ~105ms avg EdDSA-25519-64Bytes: ~121ms avg EdDSA-25519-128Bytes: ~137ms avg EdDSA-25519-256Bytes: ~168ms avg EdDSA-25519-512Bytes: ~229ms avg EdDSA-25519-1024Bytes: ~353ms avg AES-(128|192|256)-CCM-Wrap: ~10ms avg HMAC-SHA-(1|256): ~4ms avg HMAC-SHA-(384|512): ~243ms avg |

| Storage capacity | – All data stored as objects. 256 object slots, 128KB (base 10) max total – Stores up to 127 rsa2048, 93 rsa3072, 68 rsa4096 or 255 of any elliptic curve type, assuming only one authentication key is present – Object types: Authentication keys (used to establish sessions); asymmetric private keys; opaque binary data objects, e.g. x509 certs; wrap keys; HMAC keys |

| Management | – Mutual authentication and secure channel between applications and HSM – M of N unwrap key restore via YubiHSM Setup Tool |

| Software Development Kit | – YubiHSM Core Library (libyubihsm) for C, Python – YubiHSM Shell (Configuration CLI) – PKCS#11 Module – YubiKey Key Storage Provider (KSP) for use with Microsoft – YubiHSM Connector – YubiHSM Setup Tool – Documentation and code examples |

| Physical characteristics | Form factor: ‘nano’ designed for confined spaces such as internal USB ports in servers Dimensions: 12mm x 13mm x 3.1mm Weight: 1 gram Current requirements 20mA avg, 30mA max USB-A plug connector |

| Safety and environmental compliance | FCC CE WEEE ROHS |

| Host interface | Universal Serial Bus (USB) 1.x Full Speed (12Mbit/s) Peripheral with bulk interface |